- Monitorização em tempo real dos dispositivos e utilizadores

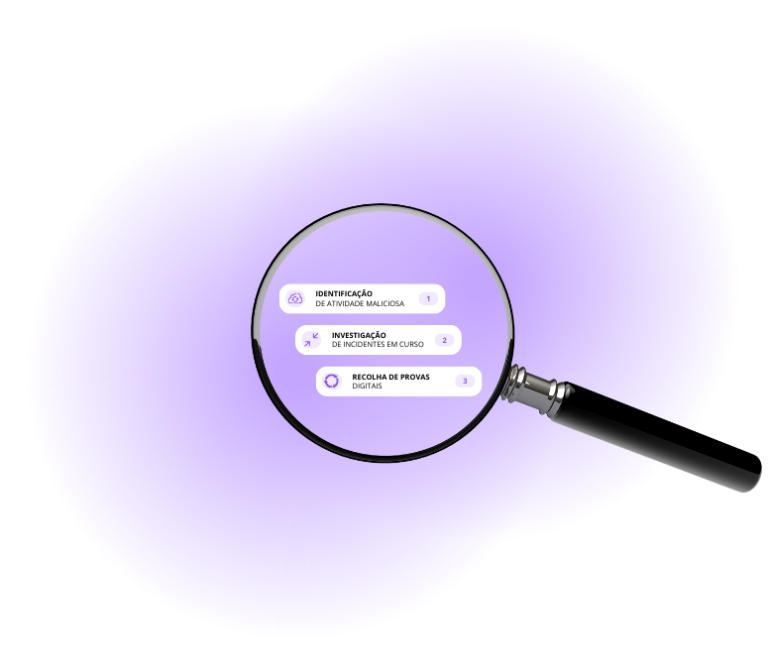

- Análise detalhada de comportamentos anómalos

- Investigação da origem e da cadeia de eventos de um incidente

- Rastreio completo de como a ameaça entrou, se espalhou e o que afetou

- Registo histórico detalhado das atividades nos dispositivos, permitindo análises forenses e identificação de falhas de segurança

- Apoio na contenção e eliminação de ameaças complexas